使用PVE构建自己的设备环境

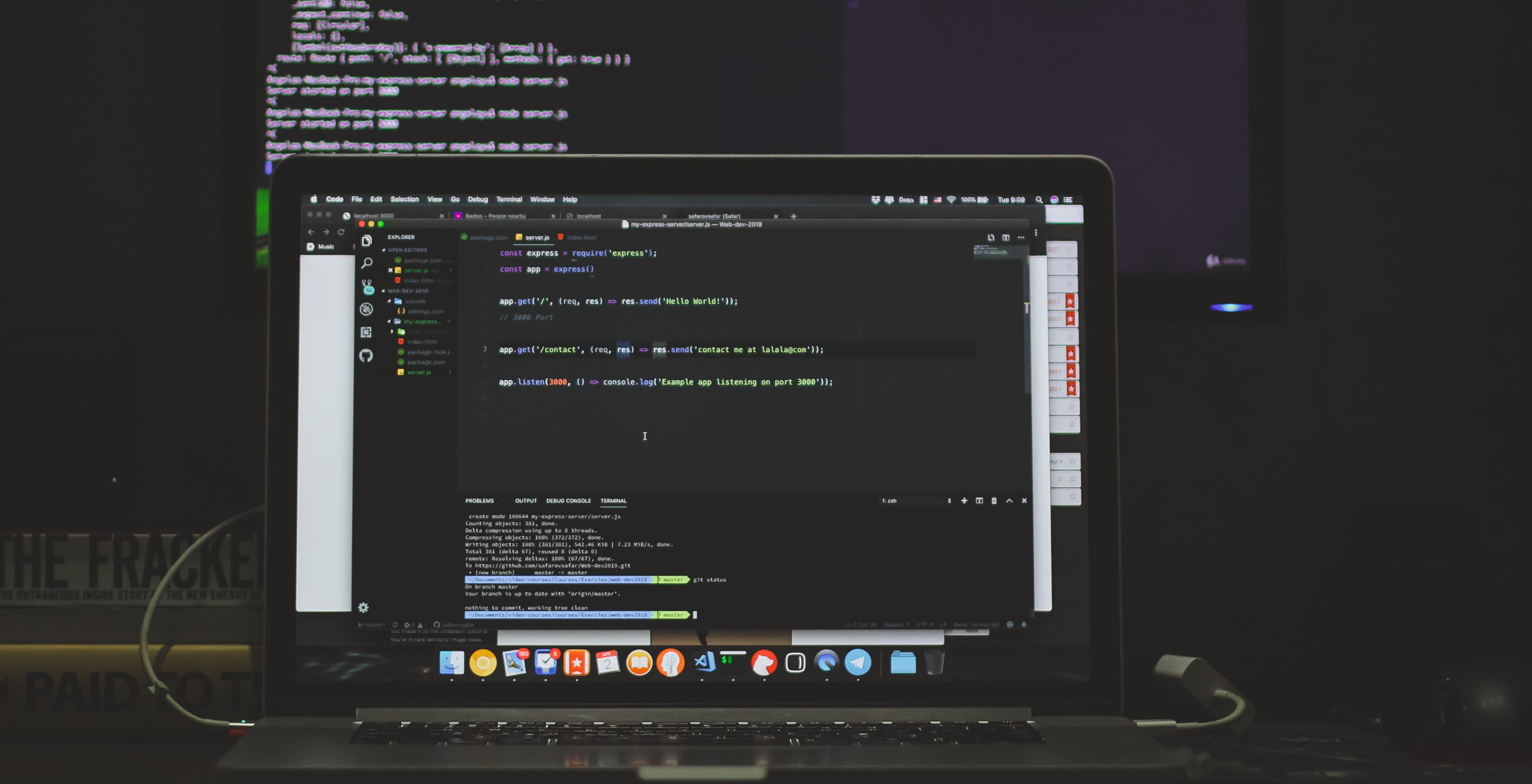

最近我搭建了一个全新的家庭实验环境,选择了业界领先的开源虚拟化平台 Proxmox Virtual Environment (PVE) 作为核心: 1https://www.proxmox.com/en/proxmox-virtual-environment/overview Proxmox VE 是一个企业级的开源解决方案,它完美集成了KVM虚拟机和LXC容器技术,提供了强大而灵活的虚拟化管理能力。部署过程相当直观,只需准备一个USB启动盘,按照标准的引导安装流程即可完成基础环境搭建。 我经常为自己工作环境问题而感到非常痛苦,我想尝试利用PVE将我从诸类痛苦中解脱释放出来。 基础配置优化Proxmox基于Debian发行版的,碍于它定位是一台小服务器,所以并不打算给它翻墙,用国内源即可: 12345678910111213# 默认注释了源码镜像以提高 apt update 速度,如有需要可自行取消注释deb https://mirrors.tuna.tsinghua.edu.cn/debian/ bookworm main contrib non-free...

HTB Headless Writeup

Recon:1nmap 10.10.11.8 --min-rate 2000 -Pn -p1-10000 -sT -n 1nmap 10.10.11.8 -p22,53,5000 -sC -sV -Pn GetShell:在5000端口上运行着一个web服务: 打开是一个给后端传递信息的接口,如果故意在session中填一些payload,会提示: 如果填正常的,即什么都没有发生: 可以利用回显字段来尝试xss: 将user-agent进行更改: 123456789101112131415POST /support HTTP/1.1Host: 10.10.11.8:5000Content-Length: 115Cache-Control: max-age=0Accept-Language: en-USUpgrade-Insecure-Requests: 1Origin: http://10.10.11.8:5000Content-Type: application/x-www-form-urlencodedUser-Agent:...

HTB PermX Writeup

Recon:1rustscan -a 10.10.11.23 --range 1-65535 1nmap 10.10.11.23 -p22,80 -sC -sV GetShell:80端口服务并没有什么有趣的 地方: 80端口都是一些简单的跳转,大量请求都是googlemap的: FUZZ vhost: 1wfuzz -c -u http://permx.htb -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-110000.txt -H "Host:FUZZ.permx.htb" --hw...

HTB SolarLab Writeup

Recon:1rustscan -a 10.10.11.16 --range 1-65535 1nmap 10.10.11.16 -p 53,80,135,139,445,6791 -sC -sV GetShell:445开启了匿名访问: 1smbmap -H solarlab.htb -u guest 里边有一些文档: details-file中有密码串: SMB认证似乎有问题: 将密码串适用于6791,blake.byte用户凭证可以正常登录,真实用户名为blakeb,在web服务页面中有四个模块,但都是输入html信息转化成pdf: 谷歌搜索会有一个名字相似,漏洞情形也相似的CVE,该漏洞是HTML转化PDF时产生的: 构造数据包发送: 收到shell: 嫌麻烦Powershell上CobaltStrike了,怕反弹shell无意识的关掉,或者异常断开,记得及时注入或迁移到其他进程。目标本地开放了很多端口,都属于同一个进程: 上传chisel进行端口转发: 9090打开为一个web页面: 搜索openfire...